Search for "32" returned 4071 results

57 min

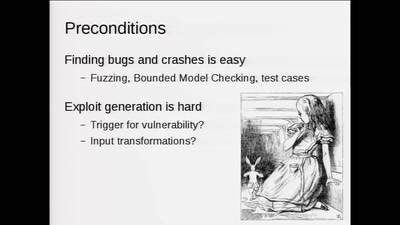

The Layman's Guide to Zero-Day Engineering

A demystification of the exploit development lifecycle

38 min

Unpacking the compromises of Aadhaar, and other digital identities inspired by it

Governments around the world are implementing digital…

61 min

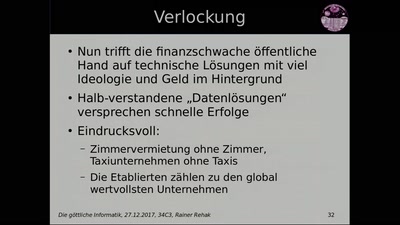

Die göttliche Informatik

Die Informatik löst formale (mathematisch modellierte)…

62 min

To Protect And Infect, Part 2

The militarization of the Internet

53 min

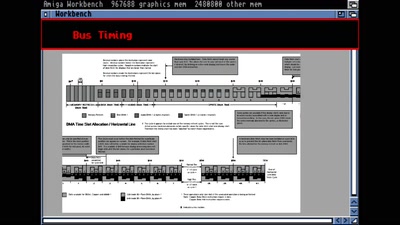

The Ultimate Amiga 500 Talk

Amiga Hardware Design And Programming

45 min

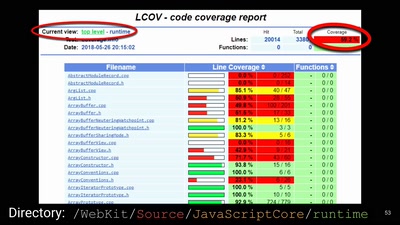

Triggering Deep Vulnerabilities Using Symbolic Execution

Deep program analysis without the headache

65 min

35C3 Infrastructure Review

Up and to the right: All the statistics about this event…

60 min

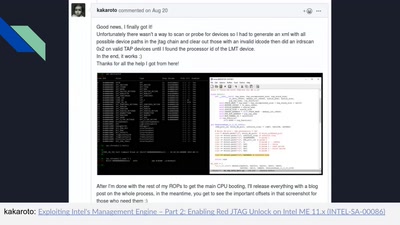

Intel Management Engine deep dive

Understanding the ME at the OS and hardware level

48 min

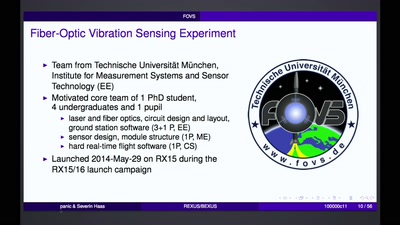

REXUS/BEXUS - Rocket and Balloon Experiments for University Students

How to bring student experiments into space.

43 min

How Facebook tracks you on Android

(even if you don’t have a Facebook account)

60 min

Warum in die Ferne schweifen, wenn das Ausland liegt so nah?

Erinnerungen aus dem virtuellen Ausland in Frankfurt,…

62 min