42 min

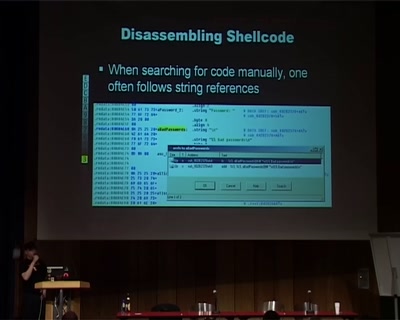

Recognizing the value of industrial espionage and…

44 min

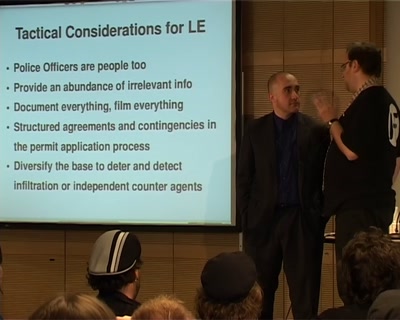

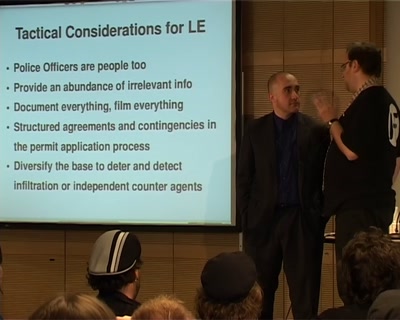

New Strategies for Street Protest

45 min

Aktionen auf der Straße und im Web

46 min

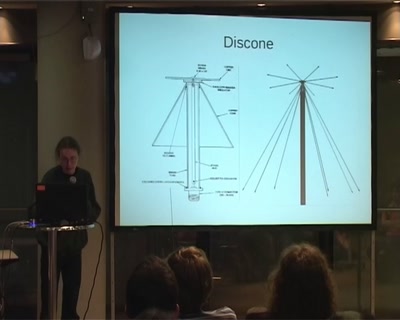

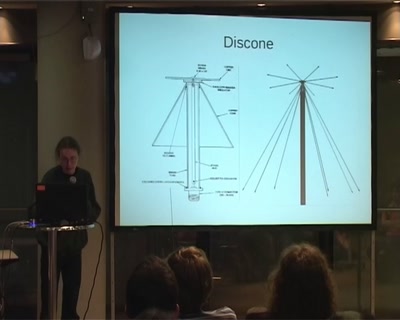

Signal Intelligence selbstgemacht

48 min

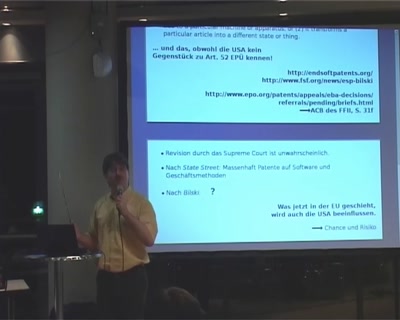

Campaign against the next five-years plan for EU homeland…

50 min

Möglichkeiten der Überwachung im 10GbE-Datenverkehr

50 min

How to come to terms with how beautiful we want the future…

52 min

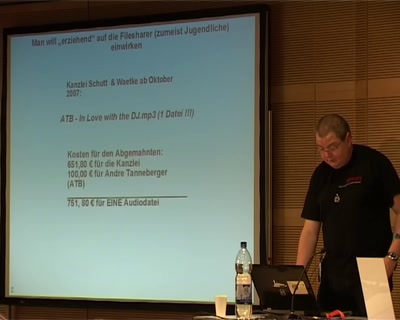

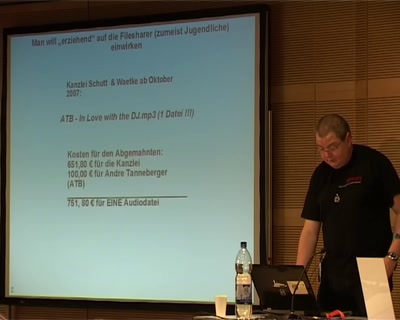

Filesharing und die rechtlichen Konsequenzen

52 min

Wie Hierarchien Kommunikation verhindern

54 min

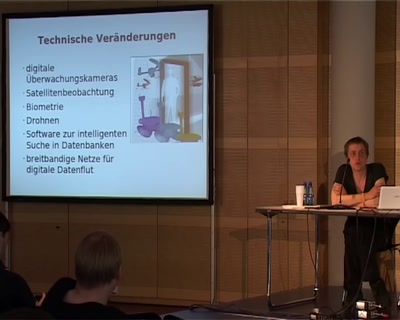

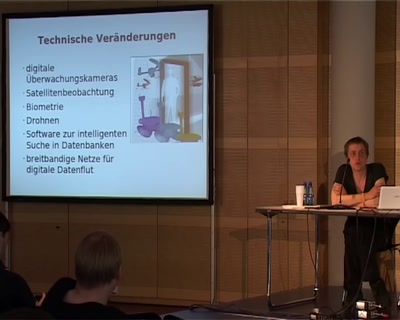

Die Überwachungsindustrie, Ihre Technologien und Ihre…

54 min

Fokus Datenschutz für Arbeitnehmer

54 min

"Öffentlichkeit ist der Sauerstoff der Demokratie." -…

55 min

Erfahrungen mit netzpolitik.org

55 min

Rechte, Pflichten und Rechtsschutz für ISPs

56 min

Berliner Manifest: Öffentliche Dienste 2.0

56 min

Die Gesetzesvorhaben in Sachen Sicherheit...

56 min

Eine musikalische Reise zu den kreativen Banalitäten des…

56 min

Der Fall Tauss als Lehrstück sozialer Exekution mit (neuen)…

57 min

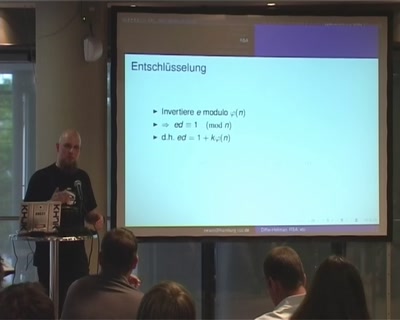

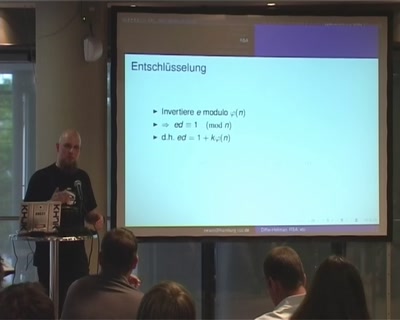

Mathematische Grundlagen asymmetrischer…

57 min

Considered, Synthesized, Digested, and Defecated.

58 min

How the internet, open source and fabbing are making…

58 min

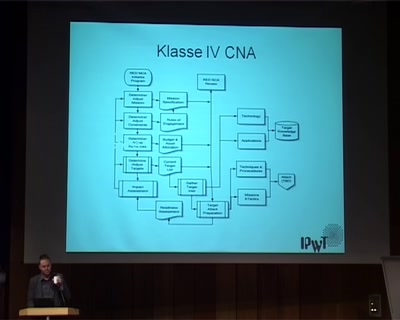

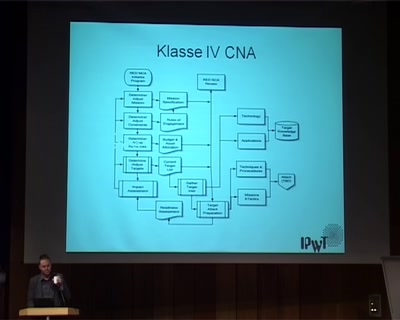

Cyberwarfare und seine Einbindung in die Kriegsführung

58 min

...auf Gewährleistung der Vertraulichkeit und Integrität…

58 min

Wozu es genutzt werden kann, wofür es wirklich genutzt…

59 min

An Introduction to Massively Distributed Finance or "Cloud…

59 min

threads of symptom and haunting woven throughout the…

59 min

Warum das Panoptikon nicht das Modell für heute ist

59 min

und was sie uns über die Games-Kultur erzählt

60 min

und wie wir damit an der Nase rumgeführt werden

61 min

Was darf ich rechtlich machen?

61 min

Wie manchmal ein Blog helfen kann, die Privatsphäre zu…

61 min

Free Software for a new society

62 min

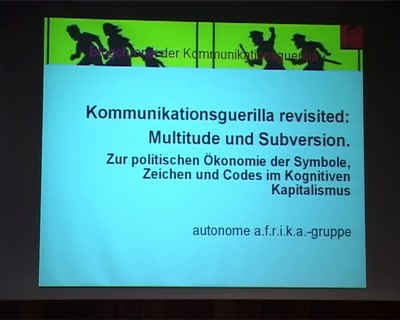

Zur politischen Ökonomie der Symbole, Zeichen und Codes im…

62 min

Ein fordernder Blick auf das Verhältnis von Technik und…

63 min

Lesung und Diskussion zu einer Science Fiction-Anthologie…

68 min

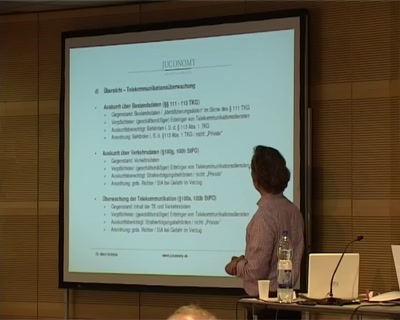

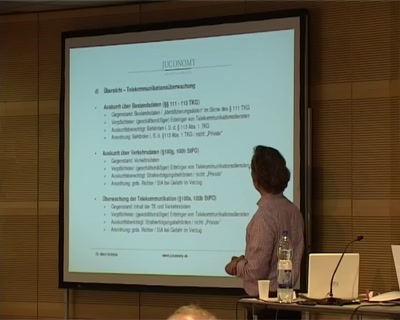

Internet und Strafverfolgung

68 min

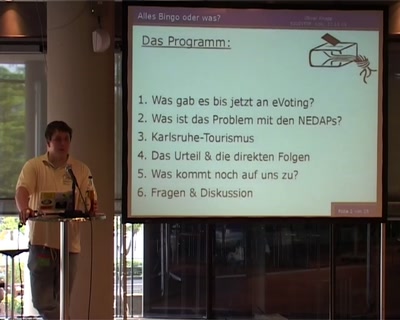

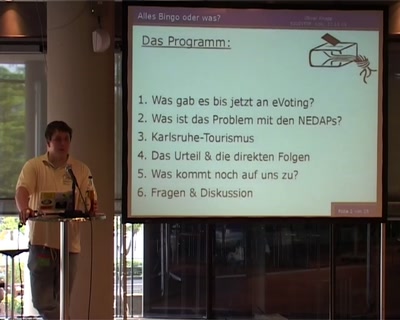

Fingerzeig auf Unsicherheiten in Prozeß und Hardware

69 min

Novel Robot Uprising Mitigation Strategies

83 min

Es geht wieder los. Diesmal ist es aber vielleicht das…

104 min

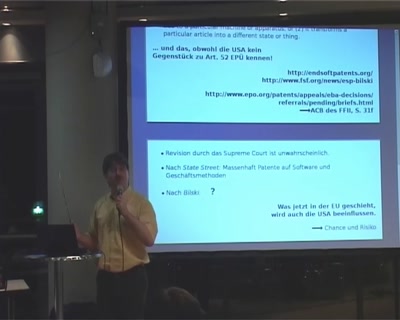

Kulturflatrate, Streetperformer, Spendenbutton?

105 min

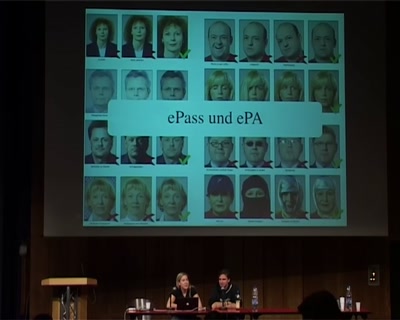

Anforderungen an das maschinenlesbare Staatswesen

115 min

Eine Rollenspiel-Extravaganza