Search for "10" returned 5089 results

32 min

Verified Firewall Ruleset Verification

Math, Functional Programming, Theorem Proving, and an…

60 min

Low Cost High Speed Photography

Using microcontrollers to capture the blink of an eye for…

39 min

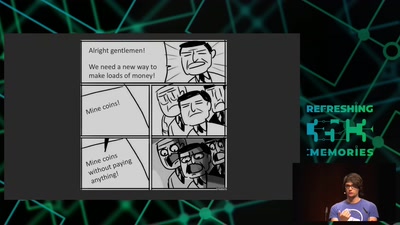

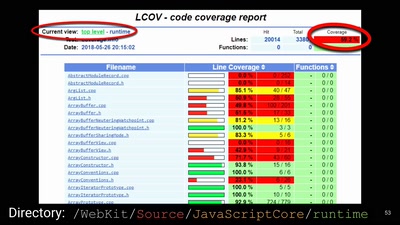

Web-based Cryptojacking in the Wild

When your browser is mining coins for other people

44 min

Fallstricke der Anonymisierung

Auf unserer Onlineplattform können Studierende…

60 min

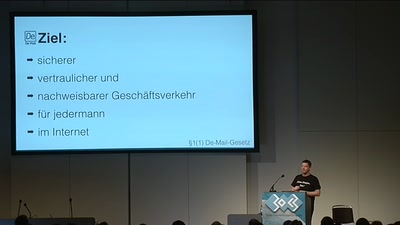

Bullshit made in Germany

So hosten Sie Ihre De-Mail, E-Mail und Cloud direkt beim…

36 min

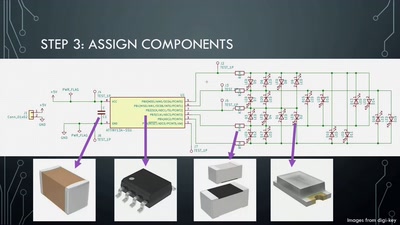

Artistic PCB Design and Fabrication

From doodle to manufacture: how I make mechanically…

33 min

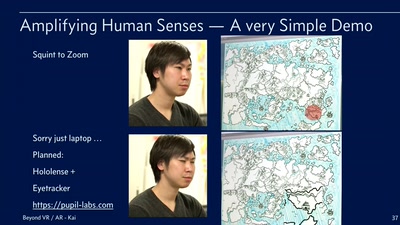

Beyond Virtual and Augmented Reality

From Superhuman Sports to Amplifying Human Senses

49 min

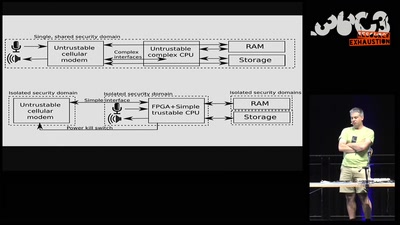

Creating Resilient and Sustainable Mobile Phones

Be prepared for the coming Digital Winter. And play…

42 min

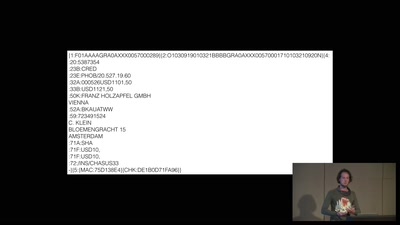

A world without blockchain

How (inter)national money transfers works

61 min

All Your Gesundheitsakten Are Belong To Us

"So sicher wie beim Online-Banking": Die elektronische…

60 min

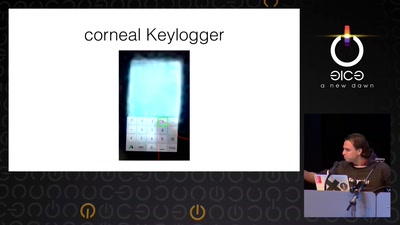

Ich sehe, also bin ich ... Du

Gefahren von Kameras für (biometrische)…

61 min

Die göttliche Informatik

Die Informatik löst formale (mathematisch modellierte)…

60 min

Lifting the Fog on Red Star OS

A deep dive into the surveillance features of North Korea's…

58 min

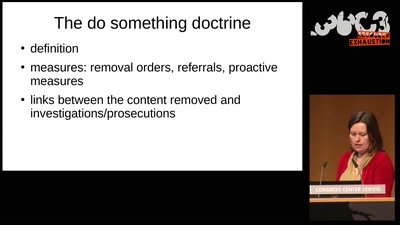

Confessions of a future terrorist

A rough guide to over-regulating free speech with…

56 min

Rhetorische Selbstsabotage: Was eigentlich passiert, wenn wir reden

Einige Gedanken über Stimme und wie wir sagen können, was…

59 min

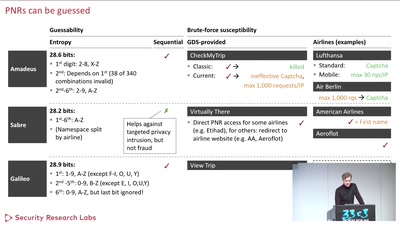

Where in the World Is Carmen Sandiego?

Becoming a secret travel agent

57 min