Search for "132" returned 2401 results

60 min

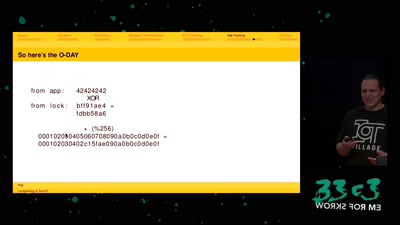

Lockpicking in the IoT

...or why adding BTLE to a device sometimes isn't smart at…

35 min

YOUR DATA MIRROR

Wie die Macht der Daten die Demokratie untergräbt

32 min

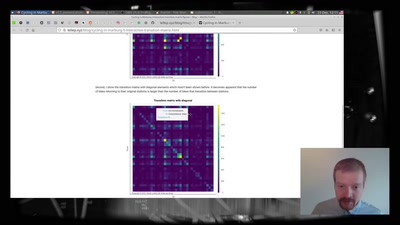

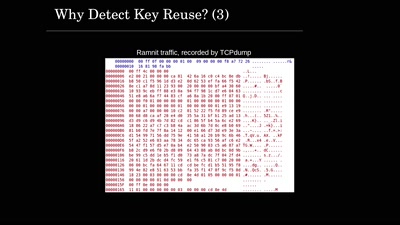

Finding the Weak Crypto Needle in a Byte Haystack

Automatic detection of key-reuse vulnerabilities

56 min

Rhetorische Selbstsabotage: Was eigentlich passiert, wenn wir reden

Einige Gedanken über Stimme und wie wir sagen können, was…

66 min

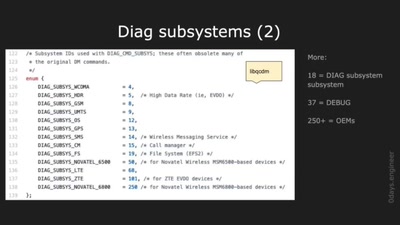

Advanced Hexagon Diag

Harnessing diagnostics for baseband vulnerability research

55 min

What is Good Technology?

Answers & practical guidelines for engineers.

59 min