Search for "265" returned 2186 results

61 min

Verhalten bei Hausdurchsuchungen

Praktische Hinweise für den Kontakt mit der Staatsmacht

42 min

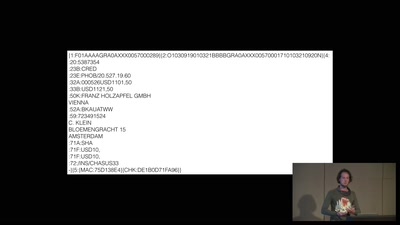

A world without blockchain

How (inter)national money transfers works

60 min

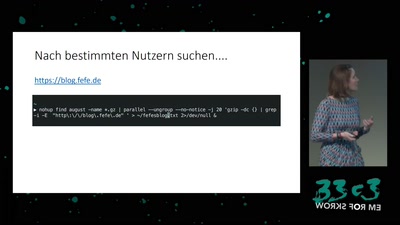

Build your own NSA

How private companies leak your personal data into the…

45 min

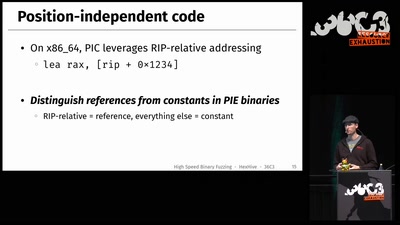

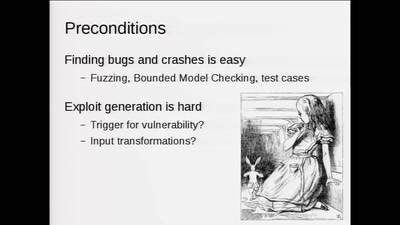

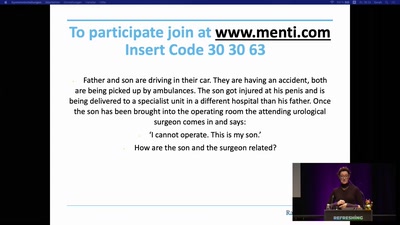

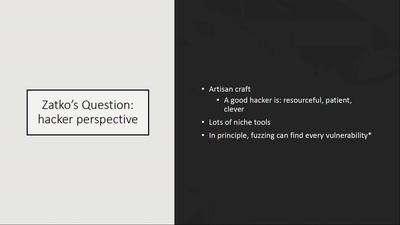

Triggering Deep Vulnerabilities Using Symbolic Execution

Deep program analysis without the headache

48 min

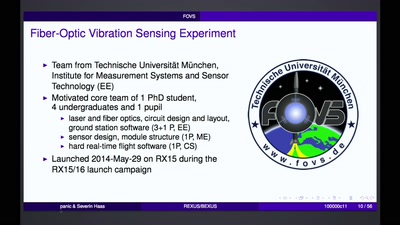

REXUS/BEXUS - Rocket and Balloon Experiments for University Students

How to bring student experiments into space.

31 min

Access To Bodies

Ein Leitfaden für post-humane Computer- und…

42 min

KI im Klassenzimmer - ein Update!

Wie KI in der Schule wirklich entlasten könnte

57 min

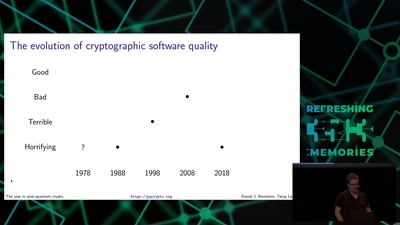

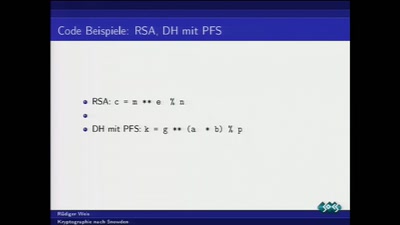

Kryptographie nach Snowden

Was tun nach der mittelmäßigen Kryptographie-Apokalypse?

62 min

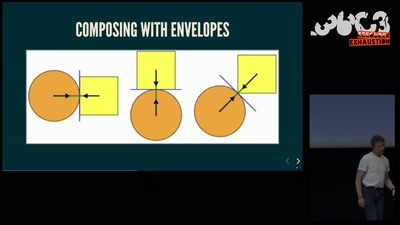

Getting software right with properties, generated tests, and proofs

Evolve your hack into robust software!

59 min

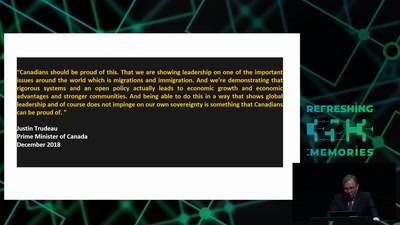

The Surveillance State limited by acts of courage and conscience

An update on the fate of the Snowden Refugees

62 min

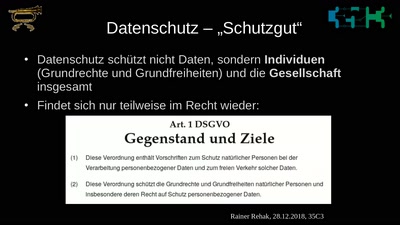

Was schützt eigentlich der Datenschutz?

Warum DatenschützerInnen aufhören müssen von individueller…

54 min

How medicine discovered sex

Introduction to sex- and gender-sensitive medicine

58 min

How risky is the software you use?

CITL: Quantitative, Comparable Software Risk Reporting

60 min

Warum in die Ferne schweifen, wenn das Ausland liegt so nah?

Erinnerungen aus dem virtuellen Ausland in Frankfurt,…

44 min

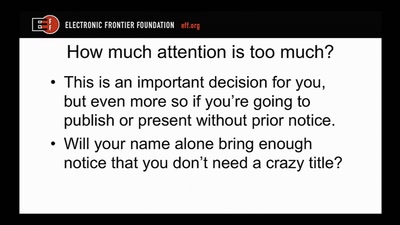

Disclosure DOs, Disclosure DON'Ts

Pragmatic Advice for Security Researchers

59 min