Search for "31c3" returned 2410 results

50 min

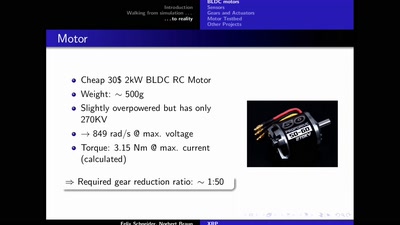

The eXperimental Robot Project

An open-hardware bipedal walking machine

72 min

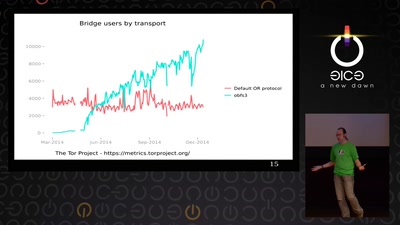

State of the Onion

Neuland

53 min

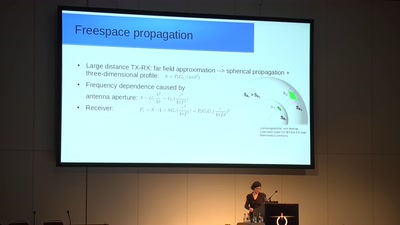

From Maxwell to antenna arrays

How 150 year old equations still help to communicate

64 min

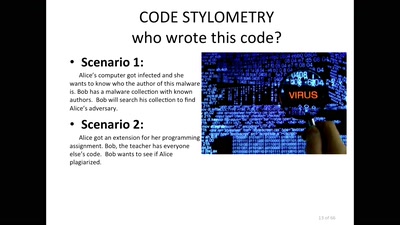

Source Code and Cross-Domain Authorship Attribution

The Role of Stylometry in Privacy

61 min

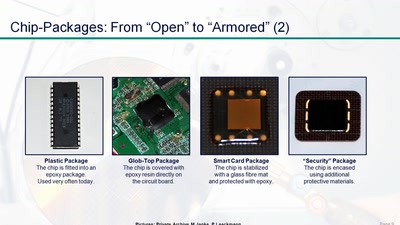

Uncaging Microchips

Techniques for Chip Preparation

51 min

Funky File Formats

Advanced binary tricks

60 min

From Computation to Consciousness

How computation helps to explain mind, universe and…

63 min

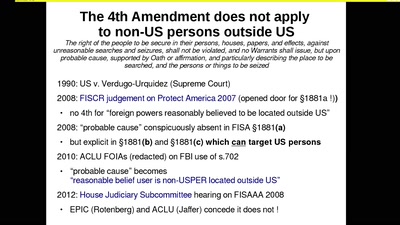

The Cloud Conspiracy 2008-2014

how the EU was hypnotised that the NSA did not exist

58 min

Die Krise der Bilder ist die Krise der Politik

Die Krise der Politik ist die Krise der Bilder

117 min

Fnord News Show

Wir helfen Euch die Fnords zu sehen.

63 min

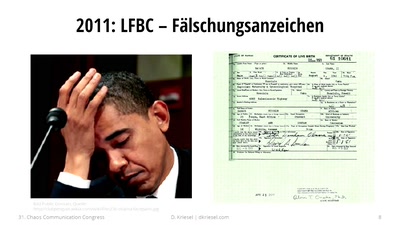

Traue keinem Scan, den du nicht selbst gefälscht hast

"Bei Kopierern kommt das raus, was man reinsteckt." – Wer…

31 min

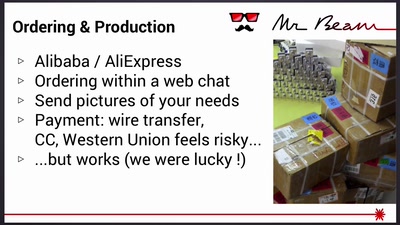

Mr Beam goes Kickstarter

Lessons learned from crowdfunding a hardware project

62 min

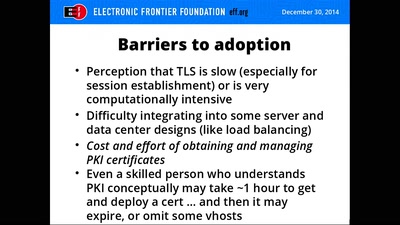

Let's Encrypt

A Free Robotic Certificate Authority

61 min

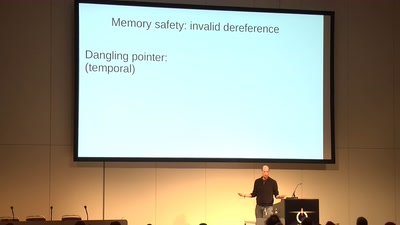

Code Pointer Integrity

... or how we battle the daemons of memory safety

58 min

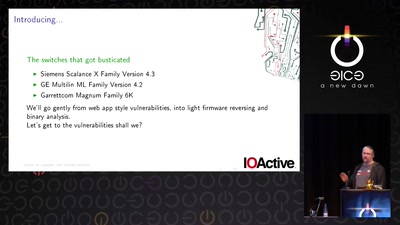

Switches Get Stitches

Industrial System Ownership

67 min

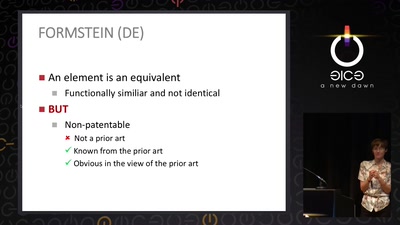

The Maker movement meets patent law

How many windows are open in the patent fortress

64 min