Events for tag "Security & Safety"

56 min

WarGames in memory

what is the winning move?

58 min

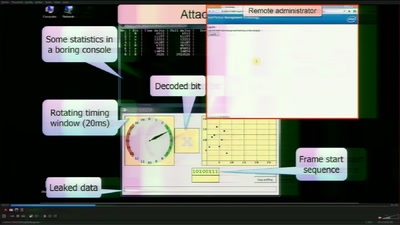

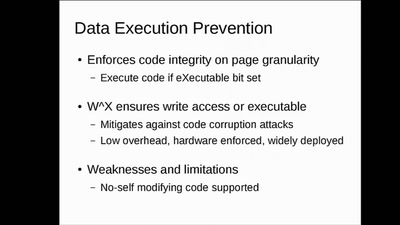

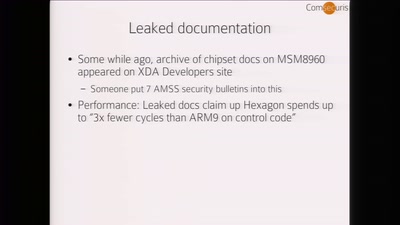

Baseband Exploitation in 2013

Hexagon challenges

32 min

The Fuzzing Project

Using Fuzzing and Sanitizer tools to improve our code…

24 min

Awaking awareness

WPA2 Enterprise oder wie hacke ich es

61 min

Zeitgemäße Webserver-Konfiguration -- Ein Serviervorschlag

apt-get install apache2 ist nicht mehr genug

45 min

HbbTV Security

OMG - my Smart TV got pr0wn3d

56 min

Electronic Bank Robberies

Stealing Money from ATMs with Malware

26 min

Learning from bad Crypto

A look at the Owncloud encryption module

42 min

Firmware Fat Camp

Embedded Security Using Binary Autotomy

59 min

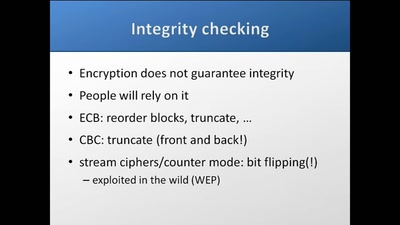

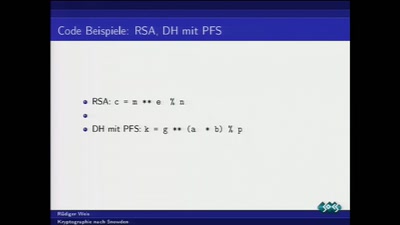

Zwischen supersicherer Verschlüsselung und Klartext liegt nur ein falsches Bit

Ein Streifzug durch die Fehler in der Kryptografie

59 min

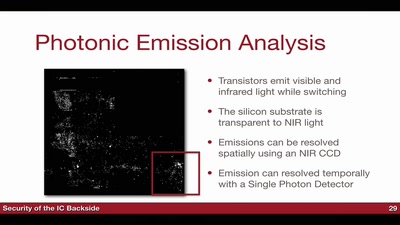

Security of the IC Backside

The future of IC analysis

47 min

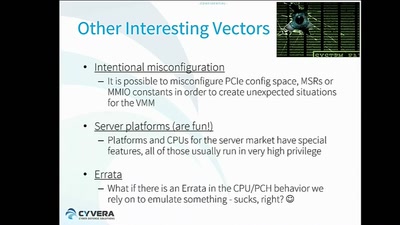

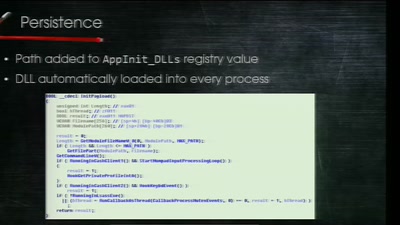

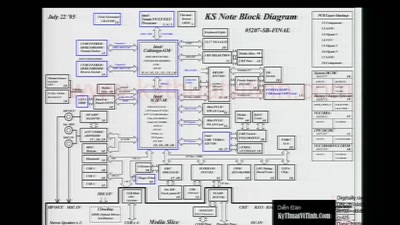

Hardening hardware and choosing a #goodBIOS

Clean boot every boot - rejecting persistence of malicious…

58 min

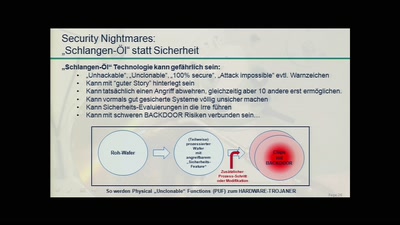

Thwarting Evil Maid Attacks

Physically Unclonable Functions for Hardware Tamper…

55 min

The Gospel of IRMA

Attribute Based Credentials in Practice

61 min

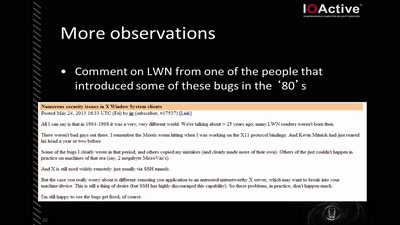

X Security

It's worse than it looks

58 min

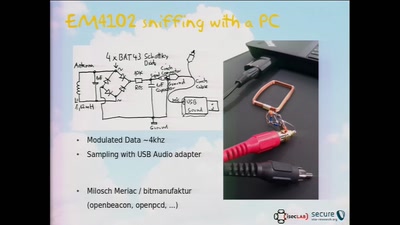

RFID Treehouse of Horror

Hacking City-Wide Access Control Systems

45 min

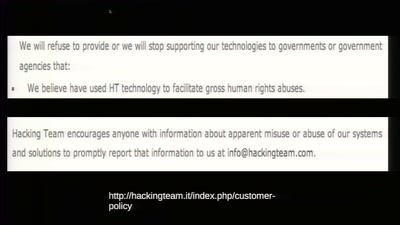

To Protect And Infect

The militarization of the Internet

62 min

To Protect And Infect, Part 2

The militarization of the Internet

47 min

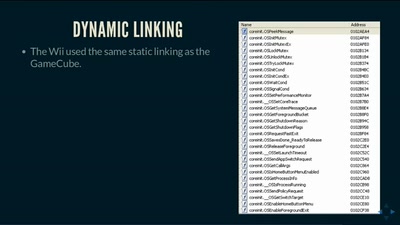

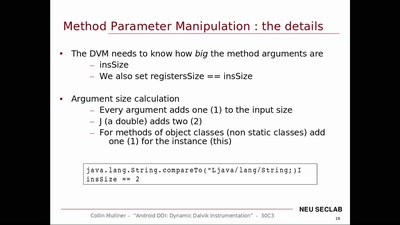

Android DDI

Dynamic Dalvik Instrumentation of Android Applications and…

85 min

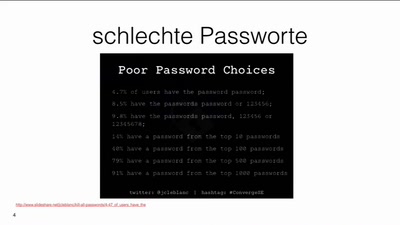

Passwort, Karte oder Gesicht

zur Sicherheit von Authentifizierungssystemen

61 min

25 Jahre Chipkarten-Angriffe

Von der Historie zur Zukunft

45 min

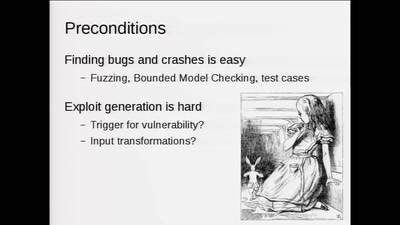

Triggering Deep Vulnerabilities Using Symbolic Execution

Deep program analysis without the headache

46 min

Datendioden

Wie der Staat seine Geheimnise wahrt

55 min

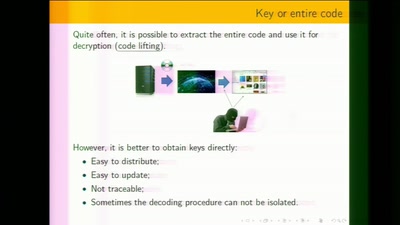

White-Box Cryptography

Survey

41 min

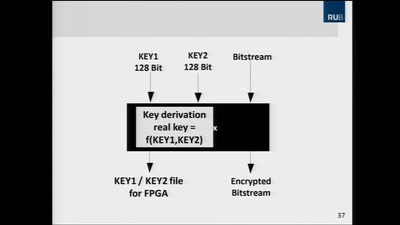

Extracting keys from FPGAs, OTP Tokens and Door Locks

Side-Channel (and other) Attacks in Practice

41 min

SCADA StrangeLove 2

We already know

40 min

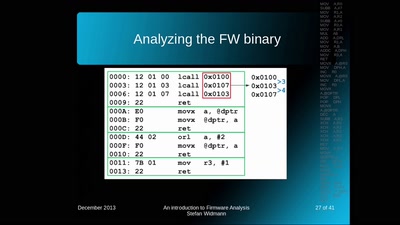

An introduction to Firmware Analysis

Techniques - Tools - Tricks

47 min

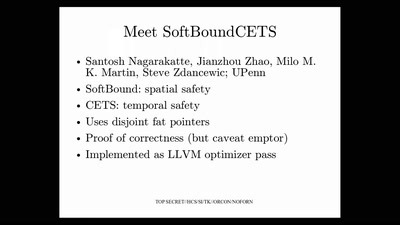

Bug class genocide

Applying science to eliminate 100% of buffer overflows

51 min

The GNU Name System

A Decentralized PKI For Social Movements

116 min

E-Mail. Hässlich, aber es funktioniert

"Unsere letzte, beste Hoffnung auf systemübergreifende…

62 min

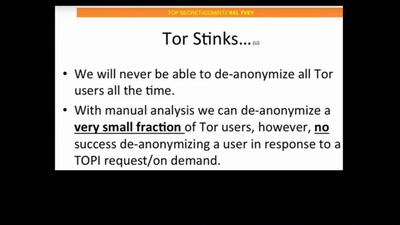

"Tadeln können zwar alle Tor, aber klüger handeln nicht."

Tor im Vergleich zu 'Alternativen' und wo die Reise hingeht

46 min

CounterStrike

Lawful Interception

57 min