Search for "366" returned 1945 results

45 min

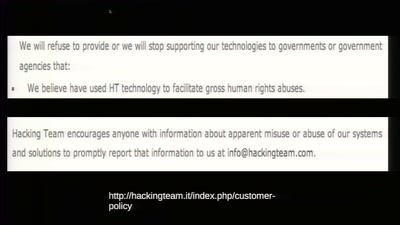

To Protect And Infect

The militarization of the Internet

67 min

Mit Kunst die Gesellschaft hacken

Das Zentrum für politische Schönheit

55 min

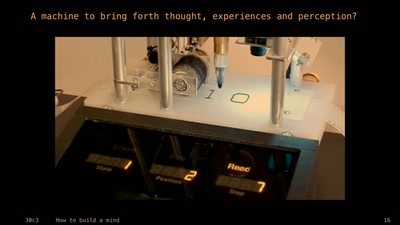

How to Build a Mind

Artificial Intelligence Reloaded

43 min

Van Gogh TV - Piazza virtuale

Hallo hallo ist da jemand?

62 min

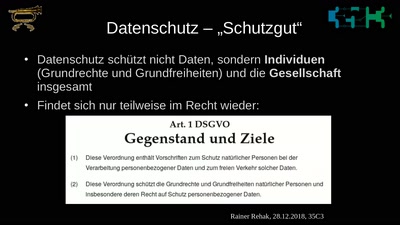

Was schützt eigentlich der Datenschutz?

Warum DatenschützerInnen aufhören müssen von individueller…

60 min

Warum in die Ferne schweifen, wenn das Ausland liegt so nah?

Erinnerungen aus dem virtuellen Ausland in Frankfurt,…

42 min

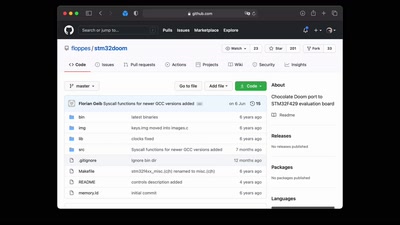

Hacking the Nintendo Game & Watch

Your princess is AES encrypted in another castle

59 min

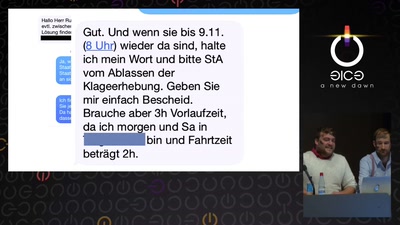

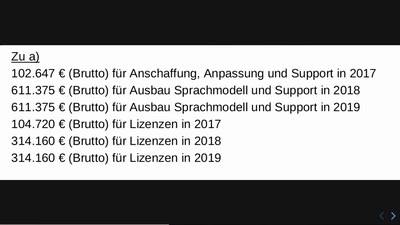

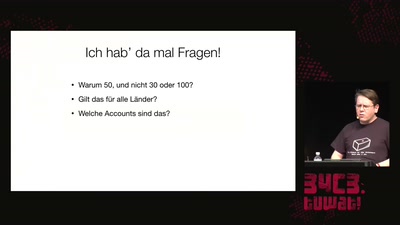

Computer, die über Asyl (mit)entscheiden

Wie das BAMF seine Probleme mit Technik lösen wollte und…

42 min

Code for Climate – Was 2020 bei Code for Germany passiert

Offene Daten können helfen, das Klima zu schützen.

52 min

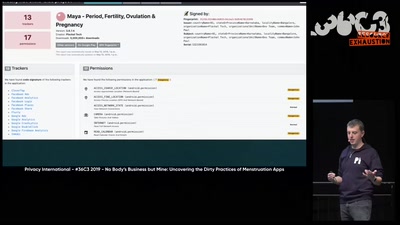

No Body's Business But Mine, a dive into Menstruation Apps

The Not-So Secret Data Sharing Practices Of Menstruation…

95 min

Platform System Interface

Design und Evaluation holistischer Computerarchitektur

52 min

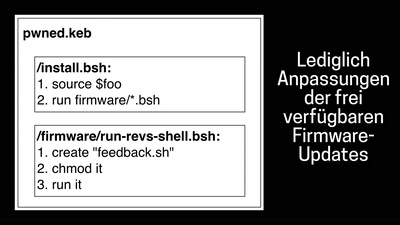

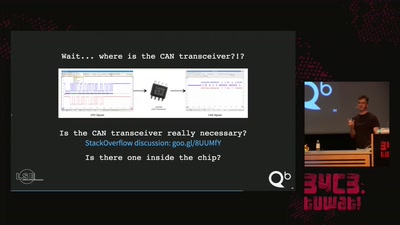

Ladeinfrastruktur für Elektroautos: Ausbau statt Sicherheit

Warum das Laden eines Elektroautos unsicher ist

33 min

Interplanetary Colonization

the state at the beginning of the 21st Century

31 min

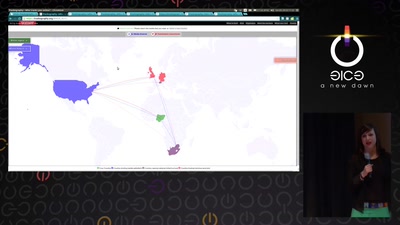

Trackography

You never read alone

33 min

Computer Science in the DPRK

A view into technology on the other side of the world

48 min

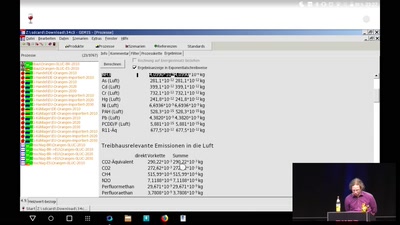

Treibhausgasemissionen einschätzen

Wieviel CO2 macht <...>? Ungefähr?

51 min

How to drift with any car

(without your mom yelling at you)

66 min

Social Bots, Fake News und Filterblasen

Therapiestunde mit einem Datenjournalisten und vielen…

57 min

![Why we are addicted to lithium [2/2]](https://static.media.ccc.de/media/events/rc3/2021/194-17816a45-eea7-5b85-b623-5f343aec59de.jpg)

![failed: [Inklusion]](https://static.media.ccc.de/media/conferences/divoc/r2r/7-28904449-d357-566f-97ef-86ade89f9395.jpg)