75 min

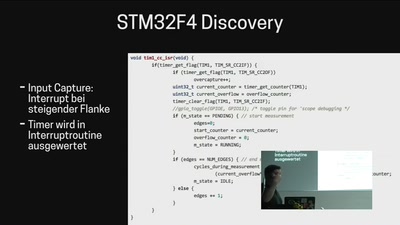

Stromhandel, Sonnenfinsternis, KKW-Schnellabschaltung

Auf Spurensuche mit Netzfrequenzdaten

27 min

Social Engineering und Industriespionage

Die unterschätzte Gefahr

53 min

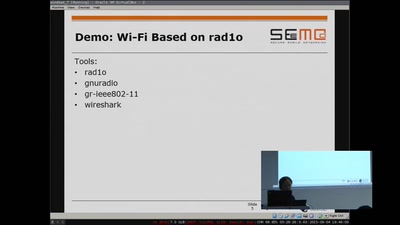

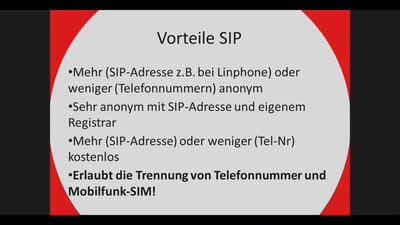

Mobil telefonieren ohne GSM

2015 Edition

43 min

Informatiker wachsen nicht an Serverschränken

Nachwuchs fürs Team finden, Informatik vorleben

57 min

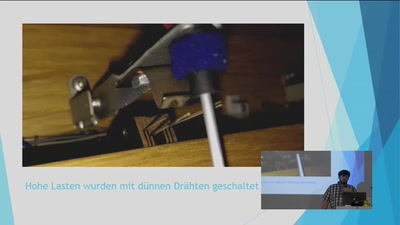

Die Pfeifenorgel im Zeitraffer

von Pneumatik nach VPN

40 min

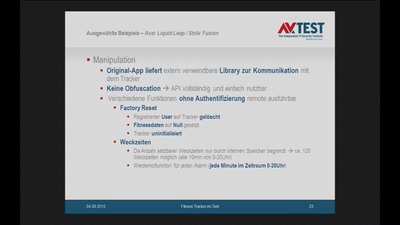

Tracking Me, Tracking You, There is nothing We can do...

Fitnesstracker - Bedrohungen und Angriffsmöglichkeiten…

34 min

Ziviler Ungehorsam

Mit Self-Quantifization erfolgreich

52 min

Portrait einer alten Dame

Was uns die Zuse Z23 über Rechnerarchitektur lehrt

54 min

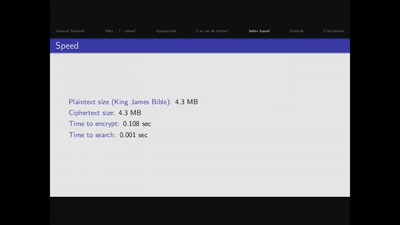

The World of Searchable Encryption

A glimpse into advanced cryptogrpahic schemes

43 min

Context-based Pseudonyms

Konzept und Bruchstellen

75 min

Wir kochen Hagebuttenmarmelade

Woran scheitert der Datenschutz?

48 min

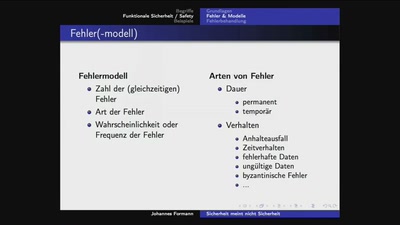

Sicherheit meint nicht Sicherheit und erst recht nicht Verfügbarkeit

Ein kleiner Ausflug in die verschiedenen Begriffswelten und…

28 min

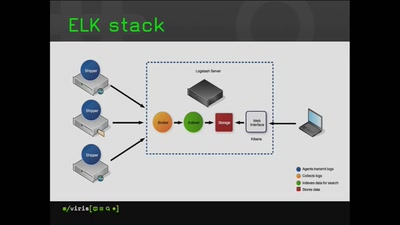

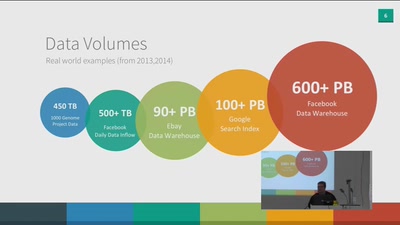

Governing the data lake

Data governance and security for your precious data.

54 min