Search for "428" returned 2014 results

45 min

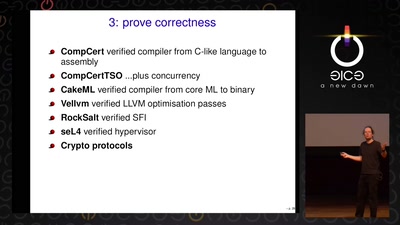

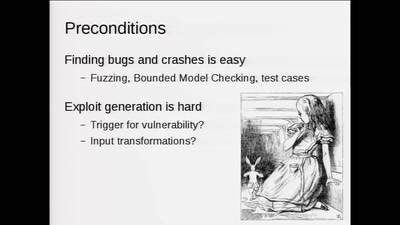

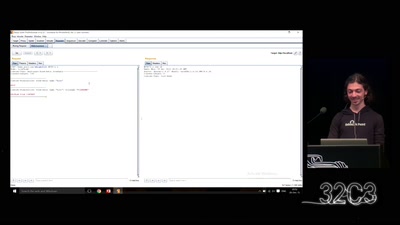

Triggering Deep Vulnerabilities Using Symbolic Execution

Deep program analysis without the headache

61 min

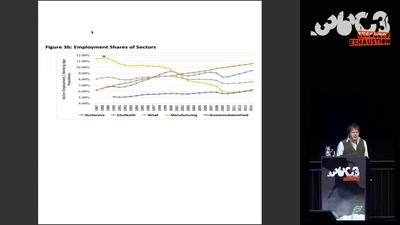

Ten years after ‚We Lost The War‘

The future does not look much brighter than ten years ago.…

60 min

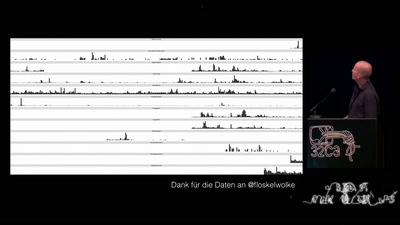

„Nach bestem Wissen und Gewissen“ – Floskeln in der Politik

Politische Phrasologie – warum man aus dem ganzen Zeug, das…

120 min

Hacken, dass...?

Ack, die Wette gilt!

60 min

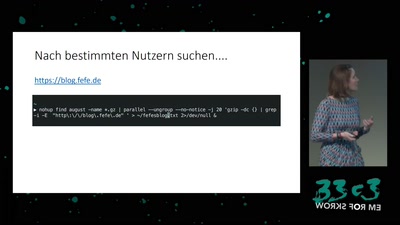

Build your own NSA

How private companies leak your personal data into the…

51 min

Haecksen gegen Cyberstalking

Ein Bericht vom Anti-Stalking Projekt

60 min

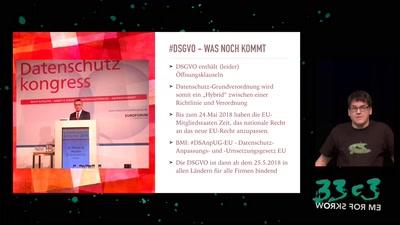

Datenschutzgrundverordnung: Rechte für Menschen, Pflichten für Firmen & Chancen für uns

Schärft das Schwert der Transparenz!

60 min

The Perl Jam 2

The Camel Strikes Back

60 min

Tiger, Drucker und ein Mahnmal

Neues vom Zentrum für Politische Schönheit

61 min

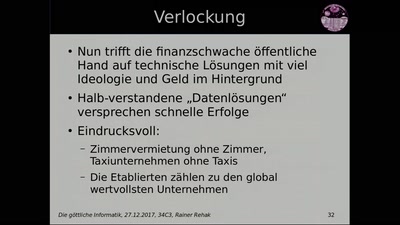

Die göttliche Informatik

Die Informatik löst formale (mathematisch modellierte)…

54 min

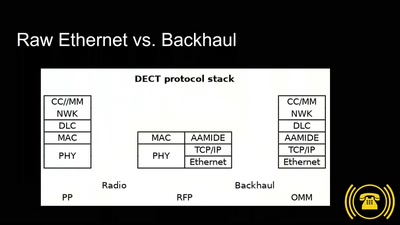

#mifail oder: Mit Gigaset wäre das nicht passiert!

DECT is korrekt.

63 min

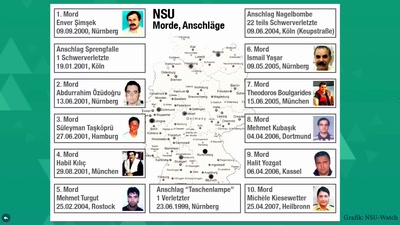

"Das ist mir nicht erinnerlich." − Der NSU-Komplex heute

Fünf Monate nach dem Urteil im ersten NSU-Prozess

57 min