Search for "Ron" returned 9238 results

68 min

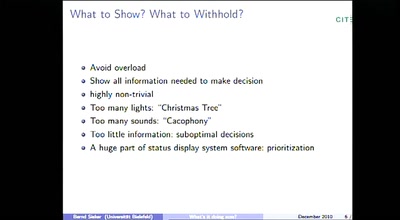

"Spoilers, Reverse Green, DECEL!" or "What's it doing now?"

Thoughts on the Automation and its Human interfaces on…

51 min

How to: Capture the Flag

Einführung in die Welt des kompetetiven Findens von…

39 min

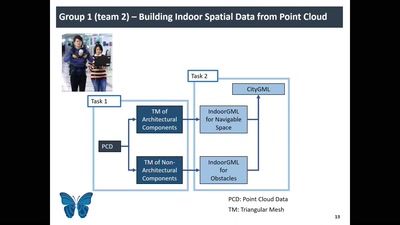

Monitoring LoL

ein Lab on Laptop

41 min

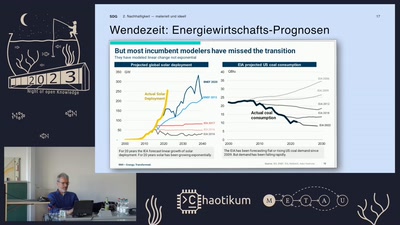

Klimawandel statt Klimakollaps

Was wir als letzte Generation von der Hanse lernen (können)

47 min

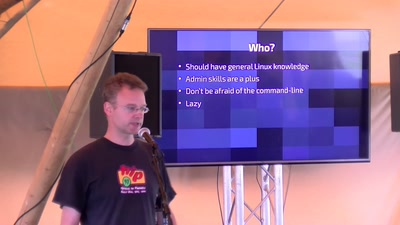

Decentralize! Self-hosting in your own home using Sovereign

act up on decentralization

53 min

Wie fair ist mein Gerät?

Ein Tool für einfache Fairness-Analysen von elektronischen…

61 min

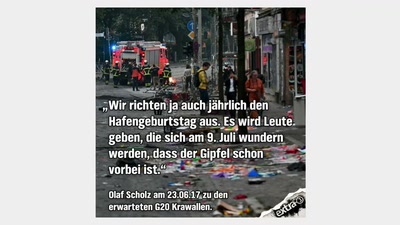

Ein Festival der Demokratie

Von Technik, Kollaborationen und Erreichtem zum G20-Gipfel…

60 min

Was ist ein Gutes Passwort II: Jenseits der pass phrase

Von tokens, OTP und pgp. Neue Cryptohardware, neue…

40 min

Probleme mit E-Voting

Ein Überblick über die vielseitigen Probleme von…

99 min

hackers int

der blick ueber den tellerrand - hacker auserhalb von…

58 min

Meine Kleidung funkt

Tracking von Menschen durch in Kleidung integrierte…

56 min

Console Security - Switch

Homebrew on the Horizon

25 min

"Information. What are they looking at?"

A documentary on privacy.

53 min

5 Jahre blutiger Deal mit Libyen

Ein Einblick in die zivile Luftaufklärung von Sea-Watch

56 min

Household, Totalitarianism and Cyberspace

Philosophical Perspectives on Privacy Drawing on the…

59 min

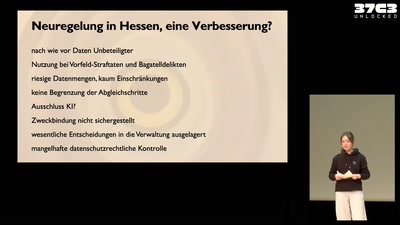

Der sehende Stein der Polizeibehörden

Der Einsatz von Palantir Gotham aus technischer und…

34 min

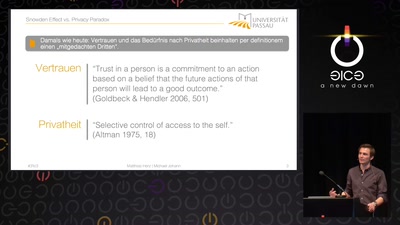

Snowden Effect vs. Privacy Paradox

Einstellungen und Internetnutzungsverhalten im Kontext des…

62 min

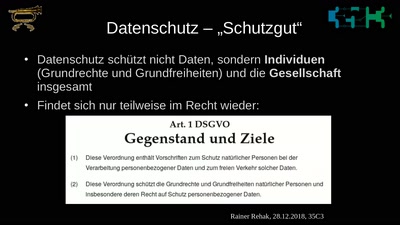

Was schützt eigentlich der Datenschutz?

Warum DatenschützerInnen aufhören müssen von individueller…

60 min

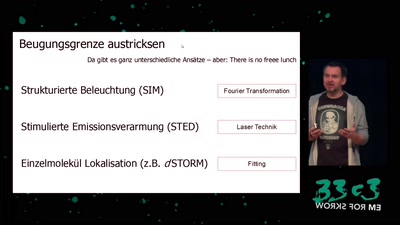

Es sind die kleinen Dinge im Leben

von Mikroskopen, Wahrnehmung und warum das kaum jemanden…

41 min

Internet of Bats

Ideen zu Hard- und Software zur Überwachung von…

78 min

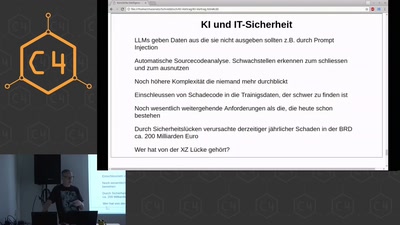

Künstliche Intelligenz

Von den Anfängen bis heute und ein Ausblick in die Zukunft

38 min

The socio-cultural impact of podcasts and online platforms

focused on communities of practice

57 min

Politik hacken

Kleine Anleitung zur Nutzung von Sicherheitslücken…

35 min