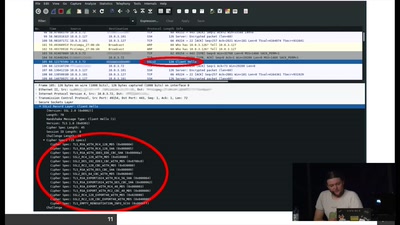

Mobiltelefone hinterlassen aufgrund ihrer Funkaktivität in der Umgebung vielfältige Spuren, die von entsprechendem passiven Equipment aufgespürt und verarbeitet werden kann. Doch um tiefer in die Kommunikation zu schauen, braucht es aktive Netzwerkomponenten – sogenannte IMSI-Catcher oder Stingrays, die den Kontakt zu ihren Zielen direkt suchen und Informationen austauschen.

Doch wenn sich solche hinterhältigen Basisstationen auf die Lauer legen, müssen sie sich zu Erkennen geben – und können erkannt werden. Der Vortrag erörtert technische Hintergründe, verräterische Anzeichen eines Angriffs und was Netzwerkbetreiber und Nutzer dagegen tun können.

Oshie arbeitet seit 4 Jahren an Heuristiken zur Erkennung und Werkzeugen zur Visualisierung von rogue base stations.

Der Vortrag gibt einen Überblick wie IMSI Catcher arbeiten, was sie heutzutage leisten und wie sie dabei beobachtet werden können. Hierbei werden Sicherheitsfeatures der unterschiedlichen Netzgenerationen, von 2g bis 4g, betrachtet und was das konkret für den Einsatz von IMSI Catchern bedeutet.

Download

Video

These files contain multiple languages.

This Talk was translated into multiple languages. The files available for download contain all languages as separate audio-tracks. Most desktop video players allow you to choose between them.

Please look for "audio tracks" in your desktop video player.