Search for "694" returned 1866 results

51 min

Virtual Secure Boot

Secure Boot support in qemu, kvm and ovmf.

63 min

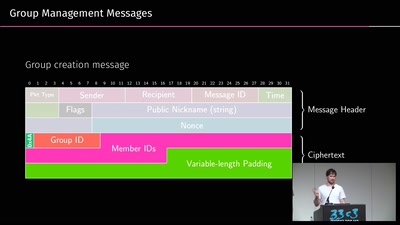

A look into the Mobile Messaging Black Box

A gentle introduction to mobile messaging and subsequent…

49 min

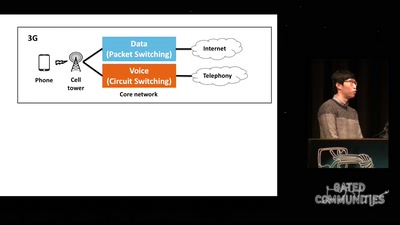

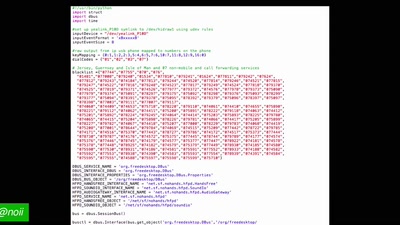

Dissecting VoLTE

Exploiting Free Data Channels and Security Problems

41 min

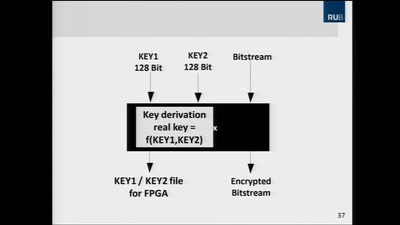

Extracting keys from FPGAs, OTP Tokens and Door Locks

Side-Channel (and other) Attacks in Practice

59 min

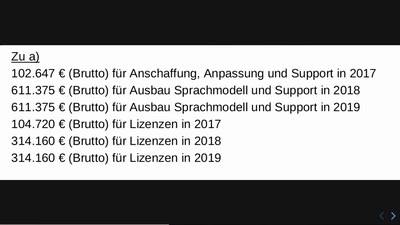

Computer, die über Asyl (mit)entscheiden

Wie das BAMF seine Probleme mit Technik lösen wollte und…

62 min

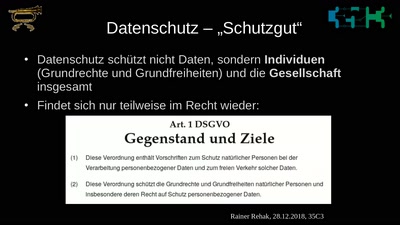

Was schützt eigentlich der Datenschutz?

Warum DatenschützerInnen aufhören müssen von individueller…

60 min

Warum in die Ferne schweifen, wenn das Ausland liegt so nah?

Erinnerungen aus dem virtuellen Ausland in Frankfurt,…

54 min

10 Jahre OpenStreetMap

Wir leben noch und zwar sehr gut.

69 min

Telescope Making

How to make your own telescope

62 min

Superheroes Still Need Phoneboxes

The art of making a free phonebox and the culture of…

63 min

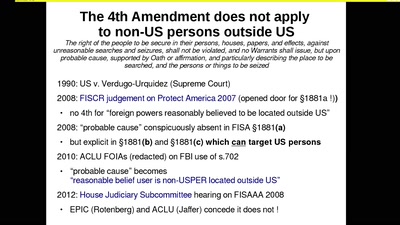

The Cloud Conspiracy 2008-2014

how the EU was hypnotised that the NSA did not exist

58 min

Die Krise der Bilder ist die Krise der Politik

Die Krise der Politik ist die Krise der Bilder

60 min

From Computation to Consciousness

How computation helps to explain mind, universe and…

55 min

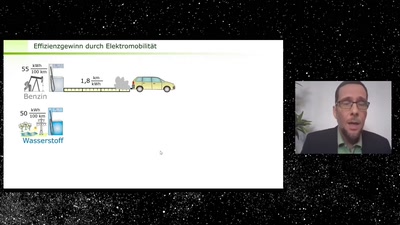

Nach der Coronakrise ist mitten in der Klimakrise

Wege aus der Klimakrise - Was uns droht und was getan…

54 min

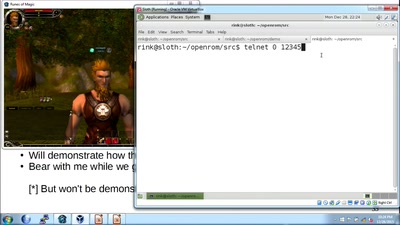

How hackers grind an MMORPG: by taking it apart!

An introduction to reverse engineering network protocols

58 min

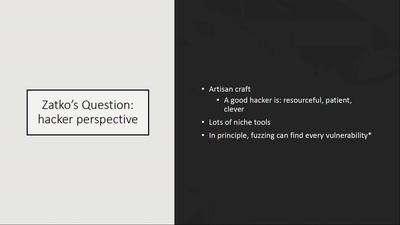

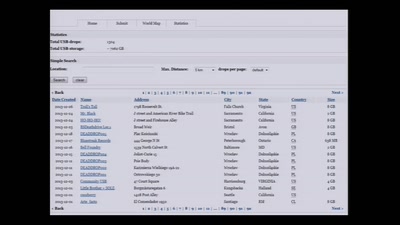

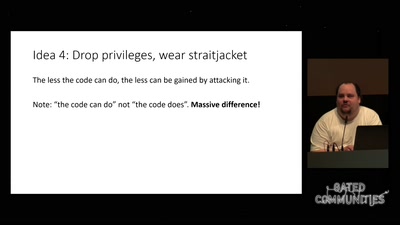

How risky is the software you use?

CITL: Quantitative, Comparable Software Risk Reporting

57 min

Hello World!

How to make art after Snowden?

60 min